Количество просмотров601

Через официальный каталог приложений Ubuntu Snap некоторое время распространялся фейковый криптокошелёк, средства с которых сразу переводились на сторонний адрес. У одного из пользователей удалось увести 9,84 BTC.

Это типичная supply chain attack, один из самых опасных видов атак. Он предполагает внедрение зловредов в официальные каналы поставки ПО. Например, в прошивки от производителя оборудования, официальные обновления программ, которые распространяются через официальные сайты, и т д.

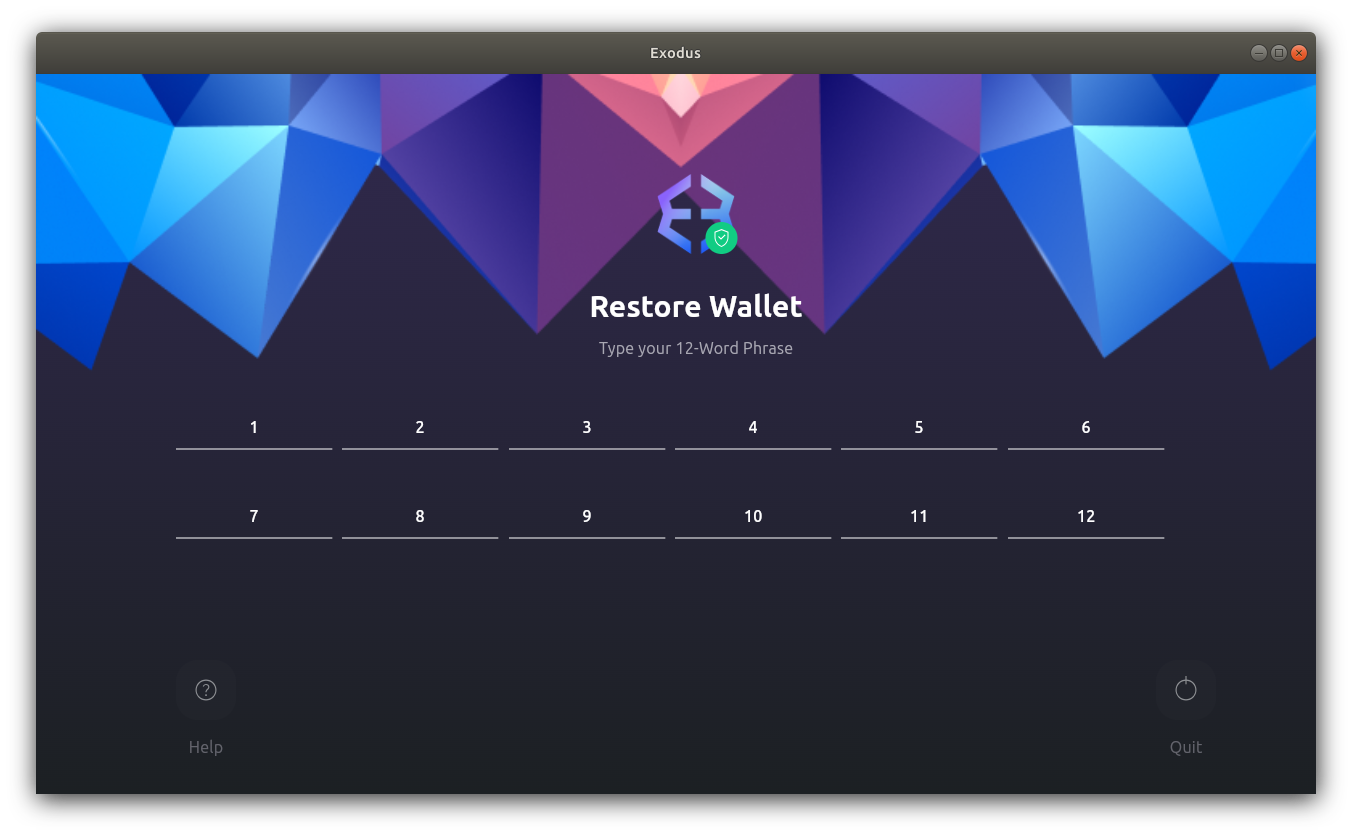

Фальшивый криптокошелёк Exodus в официальном каталоге Snap компании Canonical был опубликован 6 февраля 2024 года (скриншот) и продержался там шесть дней.

12 февраля один из пользователей на форуме Snapchat рассказал о странном баге: после восстановления доступа к кошельку тот оказался пустым, а из истории кошелька следовало, что все средства перечислены на посторонний адрес.

Изучение софта в виртуальной машине с Wireshark показало, что пропажа средств из кошелька — не баг, а фича. Само приложение было мошеннической подделкой под оригинальный кошелёк Exodus.

От оригинального кошелька он отличался необычно малым размером бинарника, Фальшивая программа была создана с помощью фреймворка Flutter в отличие от оригинала на Electron.

При первом запуске приложение сразу спрашивало сид-фразу для восстановления доступа к онлайн-кошельку, после чего тот сразу опустошался.

В результате программа была удалена из каталога Snap.

Основатель Canonical и руководитель разработки Ubuntu Марк Шаттлворт признал, что вредоносных приложений с трюками социальной инженерии становится больше. Он сказал, что «мы живём во всё более опасном мире» и пообещал принять дополнительные меры безопасности для каталога программ Ubuntu, хотя компания тут мало чем может помочь.

Приём приложений в каталог автоматизирован, а опубликовать своё приложение довольно легко. Это уже не первый фальшивый криптокошелёк или майнер, опубликованный в каталоге Ubuntu за последние несколько лет. А некоторые из зловредов до сих пор работают на компьютерах пользователей. Для Ubuntu есть однострочник, который позволяет удалить сразу весь «криптомусор» из системы:

for s in 2048buntu hextris freecraft bip-web bitwallet btcwal btcwallet coinbase cryptowal electrum-wallet2 exodus exoduswal exoduswalet exodwallet guarda komodo ledger-live-wallet ledger1 ledgerlive liveledger metamask new-electrum-wallet sparrow sparrow-wallet sparrowwalet sparrowwallet trezor-wallet trezorwallet trustwallet; do sudo snap remove --purge $s; done

Выводы

Защита цифровых активов и персональной информации требует определённых усилий и применения различных технологий, в том числе надёжной системы шифрования и разделения секрета. Во многом это личная ответственность самого гражданина. Государство, полиция и суд — все они умеют работать с цифровыми активами, но человек в первую очередь персонально отвечает за защиту собственного имущества.

Поэтому важно следить за ситуацией, быть в курсе существующих угроз и ничего не принимать на веру. Например, скачивать бинарное приложение даже с официального сайта или каталога — уже определённый риск, потому что мы не видим исходного кода и не знаем, что внутри этого приложения. В этом смысле самостоятельная компиляция из исходников гораздо безопаснее.

Разработчики находятся в преимущественном приложении по сравнению с обычными пользователями, потому что могут не только скомпилировать программу из исходного кода (это доступно каждому), но и проверить код перед компиляцией. Более того, они могут самостоятельно написать приложение с нужным функционалом для себя и своих близких. Например, тот же биткоин-кошелёк написать относительно просто, поскольку системные API открыты и хорошо документированы. То же самое можно сказать о приложениях для видеосвязи и многих других, которые можно написать для себя буквально за несколько дней, если чужие приложения не вызывают доверия или там нет нужных функций (либо наоборот, много лишнего).

По итогам истории с Exodus можно сделать вывод, что опасность скачивания бинарных приложений даже из официальных каталогов никуда не исчезла. Вредоносный код распространяется с пакетами PyPi и через каталог App Store. Можно предположить, что мошенники продолжат придумывать новые способы, как внедрять вредоносный код в официальные каналы поставки ПО.